Description

try to play the wargame your self but if you are ABSOLUTE beginner, follow this tutorial link: https://youtu.be/971eZhMHQQw

ssh fd@pwnable.kr -p2222 (pw:guest)

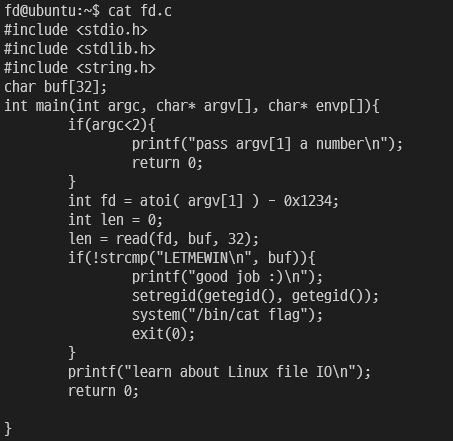

ssh로 접속하면 fd 바이너리, fd 소스코드, flag가 있다.

fd 소스코드를 확인해보면 main 인자가 1개 이상이어야 하고, 그 인자가 0x1234의 값과 같아야 파일 디스크립터 값이 0(stdin)이

되어 입력받을 수 있다.

0x1234를 10진수로 바꾼 4660을 인자로 넘겨주면 된다.

그리고 strcmp로 입력받은 문자열이 "LETMEWIN" 과 비교하여 같으면 flag를 출력하기 떄문에 LETMEWIN을 입력한다.

good job :) 가 출력되고 개행 후 flag가 출력된다.

더보기

FLAG: Mama! Now_I_understand_what_file_descriptors_are!

'해킹 > Wargame' 카테고리의 다른 글

| [Pwnable.xyz]Welcome (0) | 2025.07.04 |

|---|---|

| [Pwnable.kr] bof (0) | 2025.05.27 |

| [Pwnable.kr] collision (0) | 2025.05.27 |